Segurança – Integração LDAP

O Quality Manager possui duas formas de autenticar e autorizar um usuário do sistema.

São elas:

1. Autenticação standalone. Através dos usuários cadastrados na própria base de dados. Essa é a configuração padrão.

2. Autenticação LDAP.

O serviços de diretórios compatíveis são:

1. Active Directory (plataforma Windows)

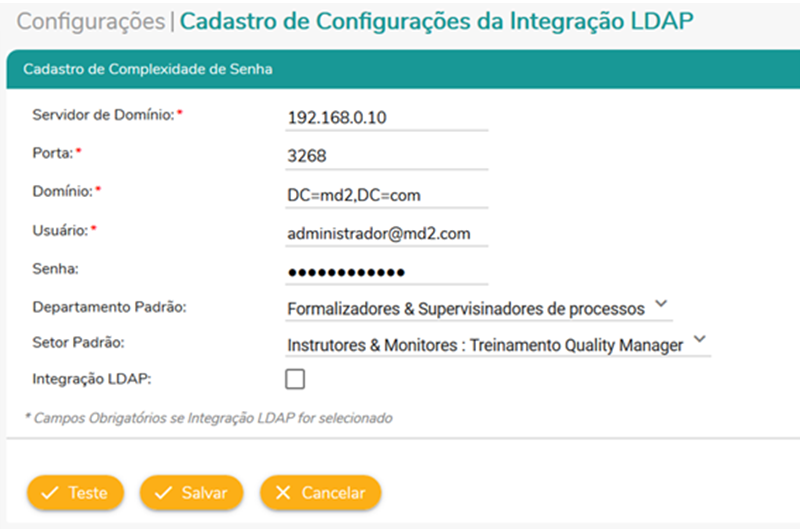

Para habilitar a integração LDAP deve-se acessar ao sistema usando um usuário “Admin Full” ou um usuário com permissão de acesso e escrita na funcionalidade “Configuração LDAP” do menu “Configurações”. No formulário de Cadastro de Configurações da Integração LDAP deve ser informado as seguintes informações:

1. Servidor de Domínio: Endereço IP ou DNS do servidor LDAP

2. Porta: TPC de acesso ao serviço

3. Domínio: Nome do domínio LDAP no formato DC=[Nome Empresa],DC=[Sufixo, ex:com] ,DC=[Sufixo, ex:br].

4. Usuário: Usuário LDAP com permissão de pesquisa na árvore de domínio

5. Senha: Senha do usuário LDAP informado no campo anterior

6. Departamento Padrão: Departamento padrão do novo usuário a ser criado caso não exista na base local

7. Setor Padrão: Setor padrão do novo usuário a ser criado caso não exista na base local

8. Integração LDAP: Habilita ou não a integração LDAP com sistema Quality Manager

Os principais campos são:

Servidor de Domínio

1. Porta

2. Domínio

3. Usuário

4. Senha

Preenchendo os campos acima, a configuração pode ser testada através do botão “Teste”. Este valida as informações, tentando realizar uma conexão com o servidor LDAP e realizar uma pesquisa na árvore. Uma mensagem de erro ou sucesso será exibida conforme o resultado do teste. As informações poderão ser salvas a qualquer momento acionando o botão “Salvar”, mas a integração LDAP só será efetivada se a opção Integração LDAP for acionada.

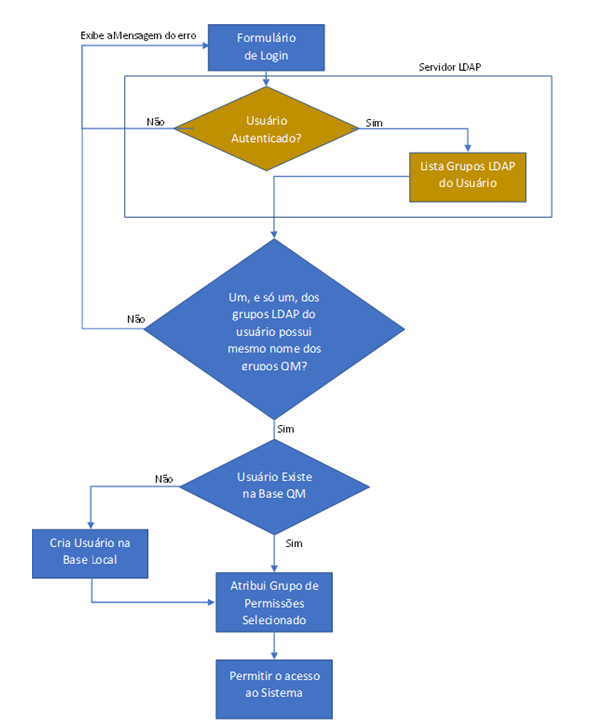

Uma vez habilitada a Integração LDAP, a tela de login envia os dados (usuário e senha) ao servidor LDAP configurado. Este servidor se encarregará de autenticar o usuário.

Caso o usuário for autenticado, será recuperado do mesmo servidor a hierarquia de grupos aos quais o usuário pertence para o Quality Manager realizar o processo de autorização seguindo o fluxo abaixo.

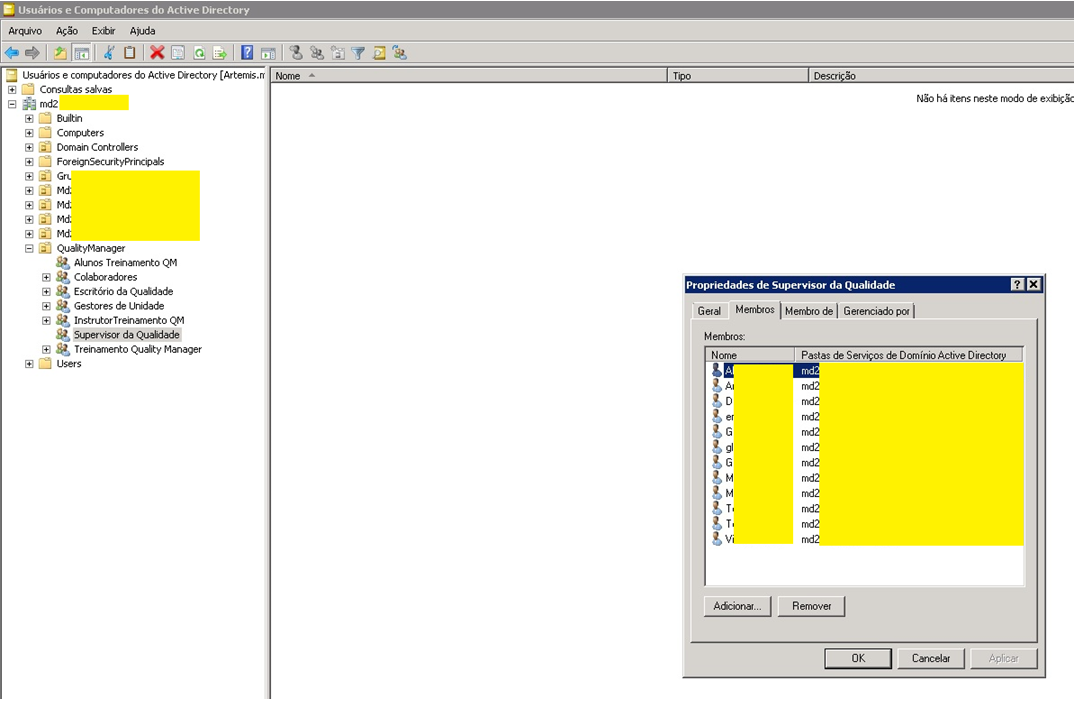

Exemplo de configuração no Active Directory:

Deve-se criar a Unidade Organizacional chamada “QualityManager” e dentro devem ser criados os grupos de acessos com nomes exatamente iguais ao configurados no QualityManager.

Dentro de cada grupo de acesso devem ser associados os respectivos usuários. Um cenário explicativo:

1. Foi instalado o QM, sem LDAP, e criado os usuários “usuario1” e “usuario2”.

2. O “usuario1” criou o “processo1” e o “usuario2” criou o “processo2”.

3. Foi habilitado o uso do LDAP no QM.

4. Somente o “usuario1” existe no LDAP. Vale ressaltar que o nome tem que ser exatamente igual “usuario1” no QM e “usuario1” no LDAP.

5. O “usuario2” não conseguirá logar no QM.

6. O “usuario1” conseguirá logar no QM, enxergará os seus processos normalmente. E se tiver permissão, conseguirá ver os processos do “usuario2” (sequer saberá que o “usuario2” não consegue se autenticar mais).

7. Cria-se o novo usuário “usuario3” no LDAP. Não é necessário cadastrar também no QM. No momento do primeiro login dele haverá a criação dele no QM, automaticamente.

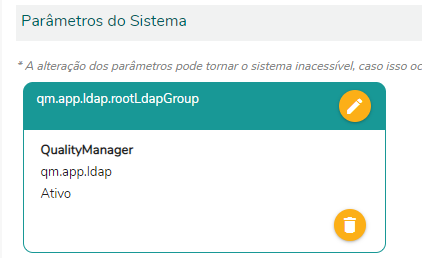

OBS: Sobre a árvore do AD contendo os grupos é possível customizar dentro do Quality Manager na interface de parâmetros, um, em específico para setar o nome do diretório raiz dos grupos. Por exemplo, caso o cliente não desejar utilizar o esquema padrão com o diretório QualityManager setando esse o parâmetro qm.app.ldap.rootLdapGroup a aplicação passa a considerar o valor deste parâmetro no momento da autenticação.

No Comments